Wireshark являє собою найбільш використовуваний у світі аналізатор протоколів. Використовуючи його, ви можете перевірити все, що відбувається у вашій мережі, усувати різні проблеми, аналізувати та фільтрувати свій мережевий трафік за допомогою різних інструментів тощо.

Якщо ви хочете дізнатися більше про Wireshark і як фільтрувати за портом, не забудьте читати.

Що таке фільтрація портів?

Фільтрація портів являє собою спосіб фільтрації пакетів (повідомлень від різних мережевих протоколів) на основі їх номера порту. Ці номери портів використовуються для протоколів TCP і UDP, найвідоміших протоколів для передачі. Фільтрація портів є формою захисту вашого комп’ютера, оскільки за допомогою фільтрації портів ви можете дозволити або заблокувати певні порти, щоб запобігти різним операціям у мережі.

Існує добре налагоджена система портів, що використовуються для різних інтернет-послуг, таких як передача файлів, електронна пошта тощо. Насправді існує понад 65 000 різних портів. Вони існують у режимі «дозволено» або «закрите». Деякі програми в Інтернеті можуть відкривати ці порти, що робить ваш комп’ютер більш схильним до хакерів та вірусів.

Використовуючи Wireshark, ви можете фільтрувати різні пакети за номером порту. Чому б ви хотіли це зробити? Тому що таким чином ви можете відфільтрувати всі пакети, які вам не потрібні з різних причин.

Які важливі порти?

Є 65 535 портів. Їх можна розділити на три різні категорії: порти від 0 до 1023 є добре відомими портами, і вони призначені для загальних служб і протоколів. Потім від 1024 до 49151 зареєстровані порти – вони призначаються ICANN певній службі. А загальнодоступні порти – це порти від 49152-65535, їх може використовувати будь-який сервіс. Для різних протоколів використовуються різні порти.

Якщо ви хочете дізнатися про найпоширеніші з них, перегляньте наведений нижче список:

| Номер порту | Назва послуги | протокол |

| 20, 21 | Протокол передачі файлів – FTP | TCP |

| 22 | Захищена оболонка – SSH | TCP і UDP |

| 23 | Telnet | TCP |

| 25 | Простий протокол передачі пошти | TCP |

| 53 | Система доменних імен – DNS | TCP і UDP |

| 67/68 | Протокол динамічної конфігурації хосту – DHCP | UDP |

| 80 | Протокол передачі гіпертексту – HTTP | TCP |

| 110 | Протокол поштового відділення – POP3 | TCP |

| 123 | Протокол мережевого часу – NTP | UDP |

| 143 | Протокол доступу до Інтернет-повідомлень (IMAP4) | TCP і UDP |

| 161/162 | Простий протокол управління мережею – SNMP | TCP і UDP |

| 443 | HTTP з рівнем безпечних сокетів – HTTPS (HTTP через SSL/TLS) | TCP |

Аналіз у Wireshark

Процес аналізу в Wireshark являє собою моніторинг різних протоколів і даних всередині мережі.

Перш ніж ми розпочнемо процес аналізу, переконайтеся, що ви знаєте тип трафіку, який ви хочете проаналізувати, і різні типи пристроїв, які виділяють трафік:

- Чи підтримується безладний режим? Якщо ви це зробите, це дозволить вашому пристрою збирати пакети, які спочатку не були призначені для вашого пристрою.

- Які пристрої є у вашій мережі? Важливо пам’ятати, що різні типи пристроїв будуть передавати різні пакети.

- Який тип трафіку ви хочете проаналізувати? Тип трафіку буде залежати від пристроїв у вашій мережі.

Знання того, як використовувати різні фільтри, надзвичайно важливо для захоплення передбачуваних пакетів. Ці фільтри використовуються перед процесом захоплення пакетів. Як вони працюють? Встановивши певний фільтр, ви відразу видалите трафік, який не відповідає заданим критеріям.

У Wireshark для створення різних фільтрів захоплення використовується синтаксис під назвою Berkley Packet Filter (BPF). Оскільки це синтаксис, який найчастіше використовується в аналізі пакетів, важливо зрозуміти, як він працює.

Синтаксис Berkley Packet Filter фіксує фільтри на основі різних виразів фільтрації. Ці вирази складаються з одного або кількох примітивів, а примітиви складаються з ідентифікатора (значень або імен, які ви намагаєтеся знайти в різних пакетах), за якими слідують один або кілька кваліфікаторів.

Кваліфікатори можна розділити на три різні види:

- Тип – за допомогою цих специфікаторів ви вказуєте, яку річ представляє ідентифікатор. Кваліфікатори типу включають порт, мережу та хост.

- Dir (напрямок) – ці кваліфікатори використовуються для визначення напрямку передачі. Таким чином, “src” позначає джерело, а “dst” – місце призначення.

- Протокол (протокол) – за допомогою кваліфікаторів протоколу ви можете вказати конкретний протокол, який ви хочете зафіксувати.

Ви можете використовувати комбінацію різних кваліфікаторів, щоб відфільтрувати свій пошук. Також можна використовувати оператори: наприклад, можна використовувати оператор конкатенації (&/and), оператор заперечення (!/not) тощо.

Ось кілька прикладів фільтрів захоплення, які можна використовувати в Wireshark:

| Фільтри | Опис |

| хост 192.168.1.2 | Весь трафік, пов’язаний з 192.168.1.2 |

| tcp порт 22 | Весь трафік, пов’язаний з портом 22 |

| SRC 192.168.1.2 | Весь трафік, що йде від 192.168.1.2 |

У полях заголовка протоколу можна створити фільтри захоплення. Синтаксис виглядає так: proto[offset:size(optional)]=value. Тут proto представляє протокол, який потрібно відфільтрувати, зміщення представляє позицію значення в заголовку пакета, розмір представляє довжину даних, а value — це дані, які ви шукаєте.

Відображення фільтрів у Wireshark

На відміну від фільтрів захоплення, фільтри відображення не відкидають жодних пакетів, вони просто приховують їх під час перегляду. Це хороший варіант, оскільки, відкинувши пакети, ви не зможете їх відновити.

Фільтри дисплея використовуються для перевірки наявності певного протоколу. Наприклад, якщо ви хочете відобразити пакети, які містять певний протокол, ви можете ввести назву протоколу на панелі інструментів «Відображення фільтра» Wireshark.

Інші варіанти

Існують різні інші параметри, які ви можете використовувати для аналізу пакетів у Wireshark, залежно від ваших потреб.

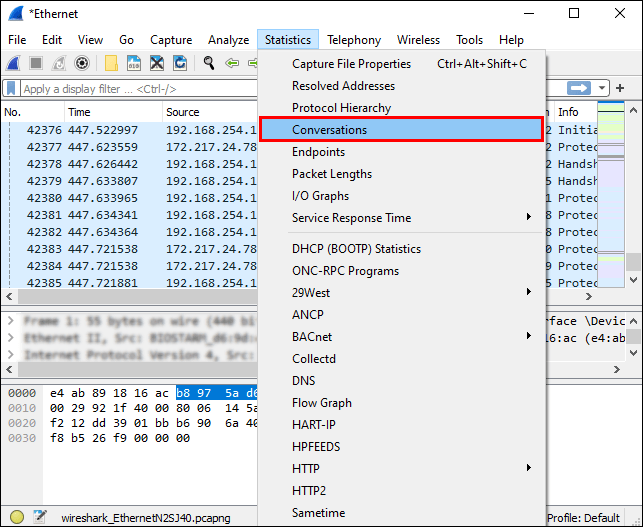

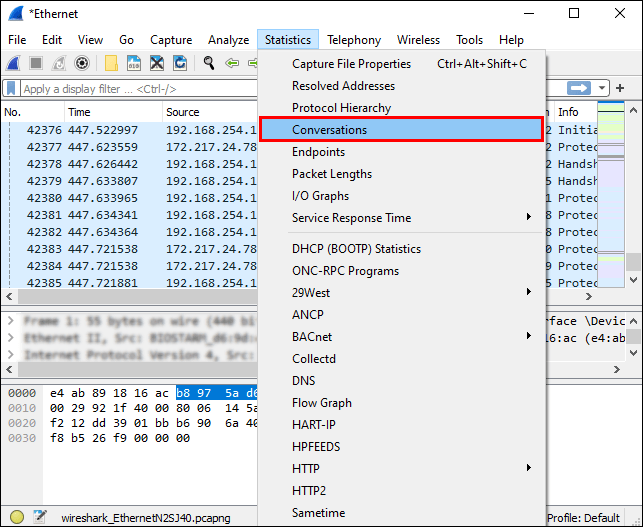

- У вікні «Статистика» в Wireshark ви можете знайти різні основні інструменти, які можна використовувати для аналізу пакетів. Наприклад, ви можете використовувати інструмент «Бесіди», щоб проаналізувати трафік між двома різними IP-адресами.

- У вікні «Інформація про експерта» ви можете проаналізувати аномалії або незвичайну поведінку у вашій мережі.

Фільтрування за портом у Wireshark

Фільтрувати за портом у Wireshark легко завдяки панелі фільтрів, яка дозволяє застосувати фільтр відображення.

Наприклад, якщо ви хочете відфільтрувати порт 80, введіть це в рядок фільтрів: «tcp.port == 80». Що ви також можете зробити, це ввести «екв” замість “==”, оскільки “екв” означає “рівний”.

Ви також можете фільтрувати кілька портів одночасно. || у цьому випадку використовуються знаки.

Наприклад, якщо ви хочете відфільтрувати порти 80 і 443, введіть це в рядок фільтрів: «tcp.port == 80 || tcp.port == 443”, або “tcp.port eq 80 || tcp.port eq 443.”

Додаткові поширені запитання

Як відфільтрувати Wireshark за IP-адресою та портом?

Існує кілька способів фільтрації Wireshark за IP-адресою:

1. Якщо вас цікавить пакет із певною IP-адресою, введіть це в рядок фільтрів: «ip.adr == x.x.x.x.”

2. Якщо вас цікавлять пакети, що надходять з певної IP-адреси, введіть це в рядок фільтрів: «ip.src == x.x.x.x.”

3. Якщо вас цікавлять пакети, що надходять на певну IP-адресу, введіть це в рядок фільтрів: «ip.dst == x.x.x.x.”

Якщо ви хочете застосувати два фільтри, такі як IP-адреса та номер порту, перегляньте наступний приклад: «ip.adr == 192.168.1.199.&&tcp.port eq 443.” Оскільки «&&» позначає символи «і», написавши це, ви зможете відфільтрувати свій пошук за IP-адресою (192.168.1.199) і за номером порту (tcp.port eq 443).

Як Wireshark захоплює трафік порту?

Wireshark захоплює весь мережевий трафік, як це відбувається. Він захопить весь трафік портів і покаже вам всі номери портів у конкретних підключеннях.

Якщо ви хочете почати захоплення, виконайте такі дії:

1. Відкрийте «Wireshark».

2. Торкніться «Захопити».

3. Виберіть «Інтерфейси».

4. Торкніться «Почати».

Якщо ви хочете зосередитися на певному номері порту, ви можете скористатися панеллю фільтрів.

Якщо ви хочете зупинити зйомку, натисніть «Ctrl + E».

Що таке фільтр захоплення для параметра DHCP?

Опція Dynamic Host Configuration Protocol (DHCP) являє собою різновид протоколу керування мережею. Він використовується для автоматичного призначення IP-адрес пристроям, які підключені до мережі. Використовуючи опцію DHCP, вам не потрібно вручну налаштовувати різні пристрої.

Якщо ви хочете бачити лише пакети DHCP у Wireshark, введіть «bootp» на панелі фільтрів. Чому bootp? Оскільки він представляє старішу версію DHCP, і обидва вони використовують однакові номери портів – 67 і 68.

Чому я повинен використовувати Wireshark?

Використання Wireshark має численні переваги, деякі з яких:

1. Це безкоштовно – ви можете абсолютно безкоштовно аналізувати свій мережевий трафік!

2. Його можна використовувати для різних платформ – ви можете використовувати Wireshark на Windows, Linux, Mac, Solaris тощо.

3. Це детально – Wireshark пропонує глибокий аналіз численних протоколів.

4. Він пропонує дані в реальному часі – ці дані можна збирати з різних джерел, таких як Ethernet, Token Ring, FDDI, Bluetooth, USB тощо.

5. Широко використовується – Wireshark є найпопулярнішим аналізатором мережевих протоколів.

Wireshark не кусається!

Тепер ви дізналися більше про Wireshark, його можливості та параметри фільтрації. Якщо ви хочете бути впевненими, що ви можете усунути та визначити будь-які проблеми з мережею або перевірити дані, що надходять і виходять з вашої мережі, таким чином забезпечуючи її безпеку, вам обов’язково слід спробувати Wireshark.

Ви коли-небудь використовували Wireshark? Розкажіть нам про це в розділі коментарів нижче.